A kétfaktoros hitelesítés nagyszerű eszköz arra, hogy a felhasználó az online fiókjait extra biztonsági védelemmel erősítse meg. A felhasználóknak a jelszavukat és egy második információt (általában egy hitelesítési kódot vagy egyszer használatos jelszót) is meg kell adniuk, amikor új eszközről jelentkeznek be egy online fiókba.

Ez a második információra vonatkozó követelmény megvédheti a felhasználó fiókját, ha a jelszavát feltörik vagy kiszivárog. Azonban nem minden kétfaktoros hitelesítési módszer egyforma.

Az SMS-en alapuló kétfaktoros hitelesítés nem biztonságos, mert könnyen sebezhető számos támadás esetében. Ilyenek a:

- a telefon SIM csere támadás, amikor a hackerek a felhasználó telefonszámát egy általuk ellenőrzött SIM-kártyára cserélik, és elfogják a kétfaktoros hitelesítési kódokat

- a social engineering támadás, amikor a hackerek ráveszik a felhasználót a kétfaktoros hitelesítési kódok átadására

- a lehallgatási támadás, amikor a hackerek hálózati szinten elfogják a kétfaktoros hitelesítési kódokat.

Az e-mail-alapú kétfaktoros hitelesítés szintén érzékeny a social engineering támadásokra, és ha egy hacker hozzáfér a felhasználó e-mail fiókjához, akkor hozzáférhet az e-mail címéhez kapcsolódó kétfaktoros hitelesítési kódokhoz is.

Szerencsére vannak azonban ezeken kívül más kétfaktoros hitelesítési módszerek, amelyek nem érzékenyek ezekre a támadásokra.

Ebben a cikkben a rendelkezésre álló kétfaktoros hitelesítési eszközök különböző típusairól, az egyes módszerek erősségeiről és gyengeségeiről lesz szó, és felsorolunk néhányat a legjobb kétfaktoros autentikációs eszközök közül.

A kétfaktoros hitelesítési eszközök típusai

A kétfaktoros hitelesítési eszközöknek három fő típusa létezik:

- Hardveres kulcsok

- Dedikált TOTP alkalmazások

- TOTP funkcióval rendelkező alkalmazások

1. Hardveres kulcsok

A hardveres kulcsok a hardveralapú kétfaktoros hitelesítéshez szükségesek, amely a kétfaktoros hitelesítés legbiztonságosabb formáját kínálják. Úgy működnek, hogy egy egyedi, egyszer használatos jelszót generálnak egy külön eszközön.

Mivel ezt az egyszeri jelszót külön eszközön generálják, és nem SMS-ben vagy e-mailben továbbítják, a hardverkulcsok megvédik a felhasználót a SIM-csere támadásoktól, a social engineering támadásoktól, az e-mail-fiók átvételét célzó támadásoktól és a legtöbb típusú lehallgatási támadástól is.

2. Dedikált TOTP alkalmazások

A dedikált TOTP-alkalmazások TOTP-kódokat generálnak egy alkalmazáson keresztül a felhasználó készülékén. Ezek a kódok 30 másodpercenként változnak. A TOTP a time based one-time password angol kifejezés rövidítése, amely idő alapú egyszer használatos jelszót jelent.

Ezek nem olyan biztonságosak, mint a hardveralapú kétfaktoros hitelesítési módszerek, mivel a rosszfiúk potenciálisan rávehetik a felhasználót, hogy adja át a TOTP-kódokat a social engineering támadások során, vagy megfertőzhetik az eszközét TOTP-lopó rosszindulatú szoftverrel. Azonban még mindig sokkal biztonságosabbak, mint az SMS- és e-mail-alapú kétfaktoros hitelesítés.

Mivel a TOTP-kódokat egy alkalmazáson keresztül generálják, a kétfaktoros hitelesítésnek ez a formája megvéd a SIM-csere-támadásoktól, az e-mail fiókok átvételét célzó támadásoktól és a legtöbb típusú lehallgatási támadástól.

3. TOTP funkcióval rendelkező alkalmazások

Egyes alkalmazások, például a jelszókezelők és a titkosított jegyzetappok rendelkeznek olyan funkcióval, amely lehetővé teszi TOTP-kódok létrehozását.

A TOTP funkcióval rendelkező jelszókezelő használatának fő előnye, hogy a jelszókezelő megvédheti a felhasználót a social engineering támadásoktól, mivel a kiterjesztés vagy az automatikus kitöltés funkció csak azokon a valódi domaineken aktiválódik, amelyeket a felhasználó elmentett az adatbázisába. Ha egy rosszindulatú szereplő rosszindulatú űrlapra vagy domainre irányítja a felhasználót, a kiterjesztés vagy az automatikus kitöltés nem fog aktiválódni. Egyúttal ez figyelmeztetésként szolgálhat arra, hogy egy rosszindulatú szereplő megpróbálja ellopni a TOTP-kódot.

A legfőbb hátránya, hogy a jelszavak és a TOTP-kódok nincsenek elkülönítve, így ha a jelszókezelő veszélybe kerül, a rossz szereplők hozzáférhetnek mind a jelszavakhoz, mind a TOTP-kódokhoz, és egyúttal hozzáférhetnek az összes fiókhoz.

Ezeken az előnyökön és hátrányokon kívül ezek az alkalmazáson belüli TOTP-funkciók ugyanolyan szintű biztonságot nyújtanak, mint a dedikált TOTP-alkalmazások.

Hogyan ellenőrizhető, hogy egy alkalmazás vagy webhely támogatja-e a kétfaktoros autentikációt?

Ez általában úgy ellenőrizhető, hogy a támogató dokumentumokban rákeresünk a kapcsolódó kulcsszavakra (például „two-factor”, „2FA”, „autentikáció” és „TOTP”), vagy ha a fiókbeállításokban vagy a biztonsági beállításokban keressük a kétfaktoros hitelesítés engedélyezésére vonatkozó lehetőséget.

A 2FA Directory weboldal felsorolja a különböző alkalmazások és webhelyek által kínált kétfaktoros hitelesítés típusait.

A legjobb kétfaktoros autentikációs eszközök

YubiKey (hardverkulcs)

A YubiKey az egyik legnépszerűbb és legbiztonságosabb hardveralapú kétfaktoros hitelesítési eszköz a piacon. Sokfajta típusú kulcsot kínál a felhasználók igényeinek megfelelően, többek között:

- USB-A kulcsok

- USB-C kulcsok

- Lightning kulcsok

- NFC (Near-field communication) kulcsok – vezeték nélkül továbbítják az egyszeri jelszavakat az NFC-kompatibilis eszközökre.

- Biometrikus hitelesítési kulcsok – ujjlenyomat-hitelesítéssel működik

A Yubikey kulcsok a hitelesítési protokollok széles skáláját támogatják, többek között a következőket:

- FIDO2/WebAuthn

- FIDO U2F

- Intelligens kártya

- OpenPGP

- Egyszer használatos jelszavak

Ha a felhasználó rendelkezik az eszközeivel kompatibilis YubiKey-vel, és beállította azt, a kompatibilis alkalmazásokban vagy weboldalakon soha többé nem kell hitelesítési kódot megadni. Ehelyett csak csatlakoztatja, és megnyomja a YubiKey gombját, vagy megérinti egy NFC-kompatibilis eszközhöz, amikor hitelesítésre szólítja fel.

A YubiKey itt vásárolható meg.

ente Auth

Ez egy nyílt forráskódú kétfaktoros hitelesítési TOTP alkalmazás az ente photos app készítőitől.

Az alkalmazás ingyenesen használható, és jelenleg Android és iOS rendszereken is elérhető. A Windows, Mac és Linux asztali verziókon azonban jelenleg is dolgoznak.

Az ente Auth végponttól végpontig titkosított biztonsági mentést is kínál a felhőben, így a TOTP-kódok privát biztonsági mentését és eszközönkénti szinkronizálását is lehetővé teszi. Az alkalmazás ugyanazokat a titkosítási protokollokat használja, mint az ente photos alkalmazás.

Az Ente Authenticator alkalmazás itt érhető el.

Hasonló alkalmazások közé még tartozik még a Raivo OTP, a Aegis Authenticator is.

Bitwarden – egy jelszókezelő alkalmazás TOTP funkcióval

A Bitwarden egy nyílt forráskódú jelszókezelő, amely rengeteg funkcióval rendelkezik, többek között TOTP kódgenerátorral is. Minden fontosabb asztali és mobil platformon elérhető: a Windows, macOS, Linux, iOS, Android (Google Play, F-Droid vagy közvetlen letöltésként a GitHubról). Emellett böngészőbővítményekkel rendelkezik az összes főbb böngészőhöz, beleértve a Brave, Firefox, Chrome, Safari, Edge, Vivaldi, Opera és DuckDuckGo for Mac böngészőket.

A TOTP-kódok és a Bitwarden alkalmazásban lévő bármely más információ automatikusan szinkronizálódik minden olyan eszköz között, amelyen telepítve van a Bitwarden alkalmazás vagy a böngészőbővítmény. A Bitwardenben lévő összes adatot végponttól végpontig terjedő titkosítás védi.

A Bitwarden böngészőbővítménye és a mobil alkalmazás automatikus kitöltési funkciója tudatja a felhasználóval, hogy a weboldal, amelyre be akar jelentkezni, szerepel-e a Bitwarden trezorjában. Ez a funkció így megakadályozza, hogy bárki a TOTP-kódjait rosszfiúknak adja át a social engineering támadások során.

További funkciók közé tartozik a TOTP-kódok automatikus vágólapra másolásának lehetősége, a TOTP-kódok automatikus kitöltésének lehetősége, a konkrét TOTP-kódok keresésének lehetősége, egy külön „Ellenőrző kódok” rész a mobilon, amely felsorolja az összes aktív TOTP-kódot.

A Bitwarden itt érhető el.

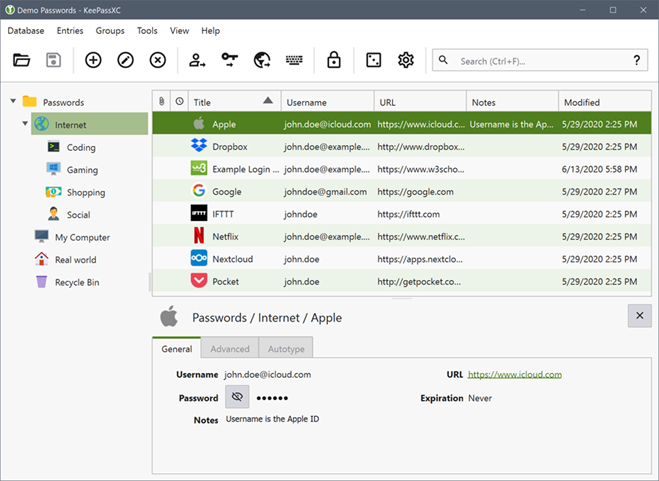

KeePassXC – jelszókezelő alkalmazás TOTP funkcióval

A KeePassXC egy nyílt forráskódú jelszókezelő Windows, macOS és Linux rendszerekre, amely képes TOTP-kódok generálására is.

Bár a KeyPassXC-nek nincsenek hivatalos mobilalkalmazása, számos harmadik féltől származó Android és iOS alkalmazást ajánl, és ezek közül néhány kliens rendelkezik TOTP-támogatással.

A KeePassXC adatbázisai végponttól végpontig terjedő titkosítással vannak védve, és az alkalmazás lehetővé teszi, hogy a felhasználó kiválaszthassa, hogy a TOTP-kódokat és egyéb adatokat offline vagy online, egy felhőalapú tárolási szolgáltatásban kívánja-e menteni. Az alkalmazással több adatbázis is létrehozható egyedi jelszavakkal, így ha a jelszavakat és a TOTP-kódokat inkább külön szeretné tartani a felhasználó, létrehozhat egy jelszó-adatbázist és egy TOTP-kód-adatbázist, és mindegyik adatbázist egyedi jelszóval védheti.

A KeePassXC automatikus kitöltési funkciói lehetővé teszik, hogy a felhasználó számára azonnal kiderüljön, hogy a domain, ahová be akar jelentkezni, el van-e mentve az adatbázisába, és ez segíthet figyelmeztetni, ha rossz szereplők vagy rosszindulatú domainek megpróbálják ellopni a TOTP-kódokat.

Ráadásul ezek a funkciók segítenek felgyorsítani a TOTP-kódok bevitelének folyamatát az elmentett domaineken.

Néhány további fontos funkció közé tartozik a TOTP kódok keresésének lehetősége, a TOTP kódok adatbázisának HTML vagy CSV formátumban történő exportálása és biztonsági mentése, valamint az egyéni témák kiválasztásának lehetősége is.

A KeePassXC itt érhető el.

Ezek a kétfaktoros hitelesítési eszközök csak egy a számos eszköz közül, amelyek segíthetnek a privát adatok védelme és biztonság növelésében. Ha más megoldásokat is használnál a biztonság növelése érdekében, nézd meg ezeket a privát üzenetküldő alkalmazásokat, privát e-mail szolgáltatókat, privát webböngészőket és privát keresőmotorokat.

Érdekelhet még: Újabb veszély leselkedhet rád: az okosóra